AWS Certificate Manager 启动私有证书颁发机构

今天,我们发布了 AWS Certificate Manager (ACM) 的新功能:私有证书颁发机构 (CA)。这种新服务允许 ACM 充当私有从属 CA。以前,如果客户想使用私有证书,他们需要专业的基础设施和安全专业知识,维护和运行费用可能很昂贵。ACM 私有 CA 依托 ACM 现有的证书功能,帮助您轻松而安全地管理私有证书的生命周期,按照使用情况计费。这样,开发人员只需几个简单的 API 调用就能够提供证书,而管理员拥有中央 CA 管理控制台并可通过精细 IAM 策略实现细粒度访问控制。ACM 私有 CA 密钥安全地存储在符合 FIPS 140-2 3 级安全标准的 AWS 托管硬件安全模块 (HSM) 中。ACM 私有 CA 自动维护 Amazon Simple Storage Service (S3) 中的证书撤消列表 (CRL),让管理员能够通过 API 或控制台生成证书创建操作审核列表。此服务包含完整功能,让我们开始演示并提供 CA。

提供私有证书颁发机构 (CA)

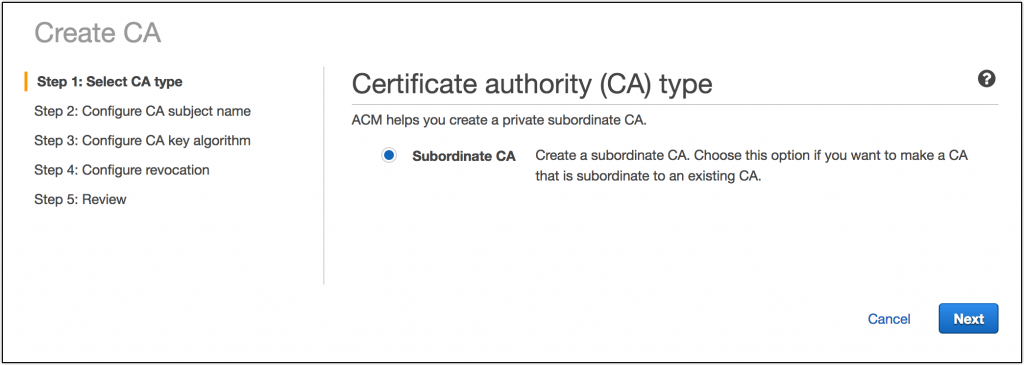

首先,我将导航到我所在地区的 ACM 控制台,并在侧栏中选择新的“私有 CA”部分。我将从这里单击“入门”以启动 CA 向导。目前,我只有提供从属 CA 的选项,因此我们将选择它并使用我的超级安全桌面作为根 CA,然后单击“下一步”。在生产环境中不这样操作,这只是为了测试我们的私有 CA。

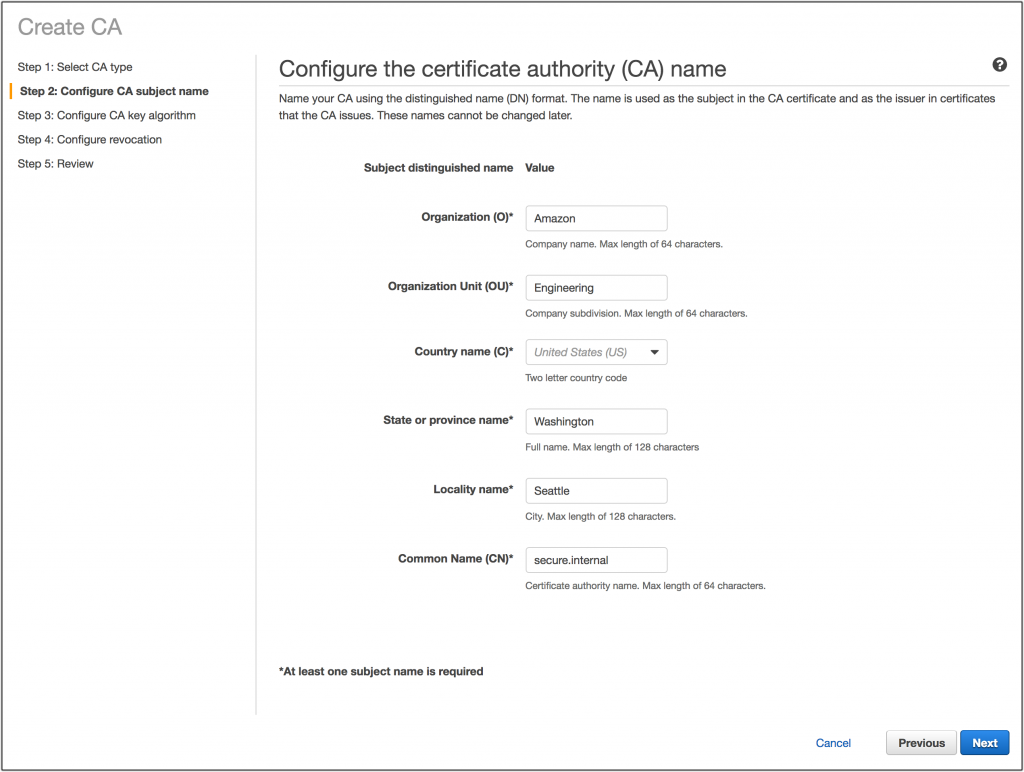

现在,我将配置 CA 的一些常见细节。此处最重要的是“公用名”,我将其设置为 secure.internal ,代表我的内部域。

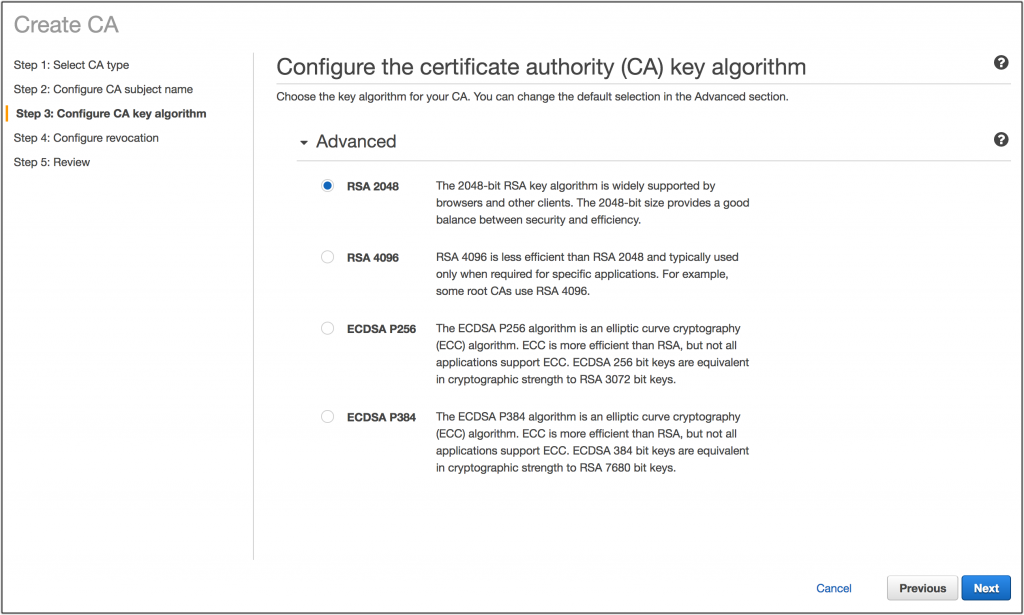

现在,我需要选择我的密钥算法。椭圆曲线数字签名 (ECDSA) 是数据块领域的新兵,它可生成小得多的密钥,但是易用性和兼容性不如旧版备用 RSA.。您应选择最适合您需要的算法,并了解如今的 ACM 具有限制,只能管理链接到 RSA CA 的证书。现在,我将使用 RSA 2048 位,并单击“下一步”。

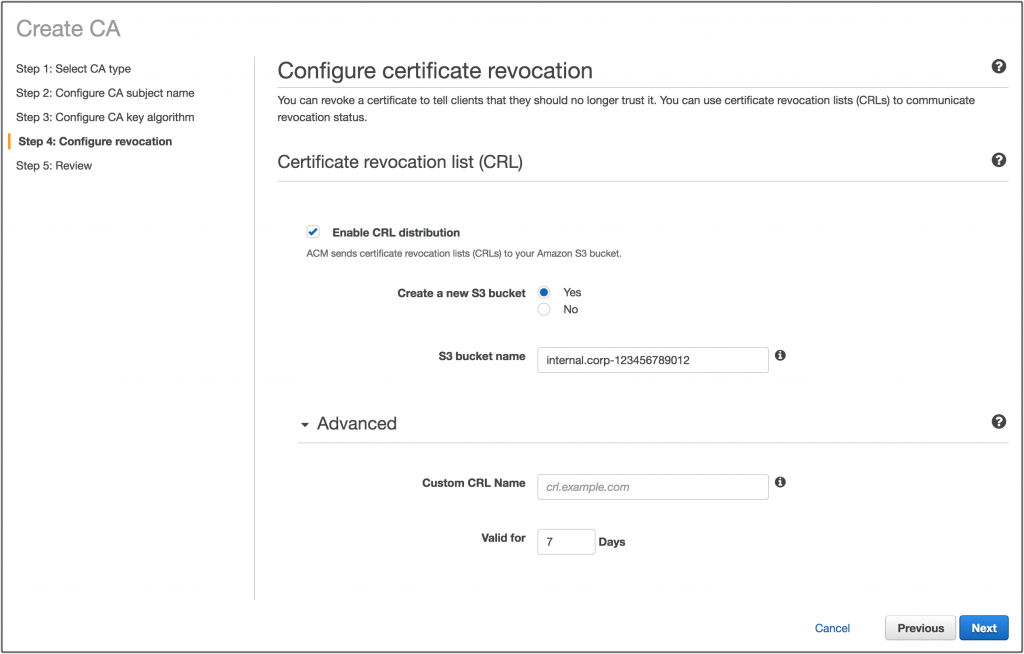

在下一个屏幕中,我可以配置我的证书撤消列表 (CRL)。CRL 对于在证书到期之前出现证书受损时向客户端发出通知至关重要。ACM 将为我维护撤消列表,我可以选择将我的 S3 存储桶路由至定制域。在此例中,我将创建新 S3 存储桶用来存储我的 CRL,并单击“下一步”。

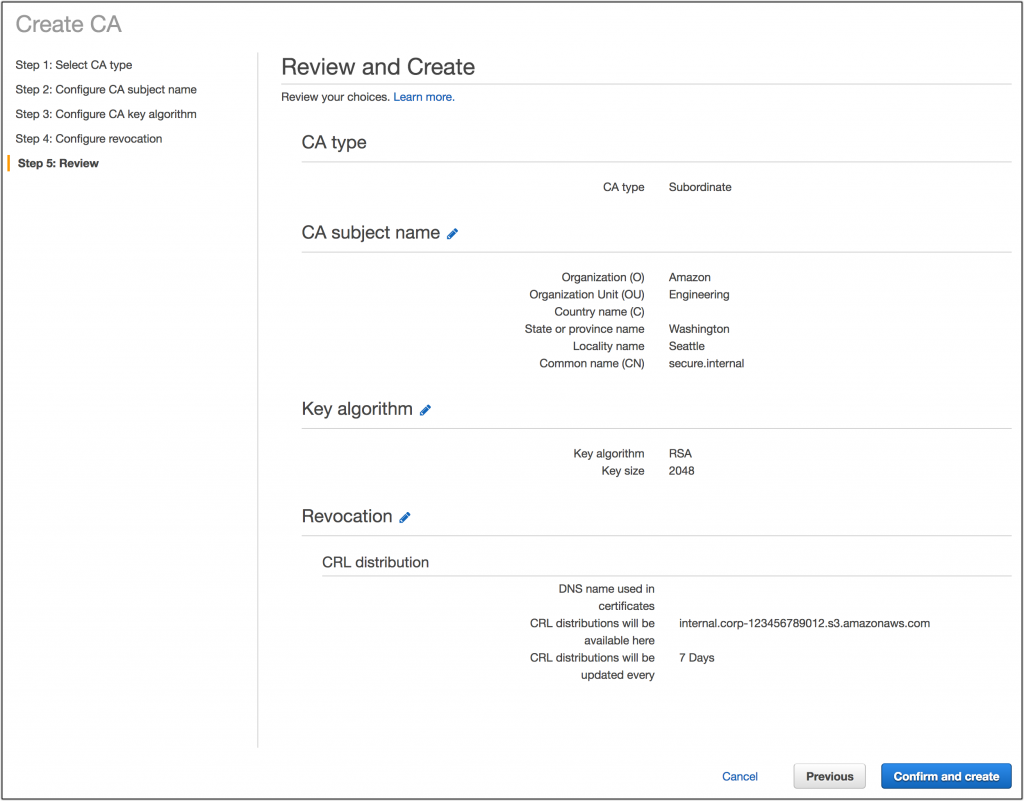

最后,我将审核所有详细信息以确保没有输入错误,然后单击“确认并创建”。

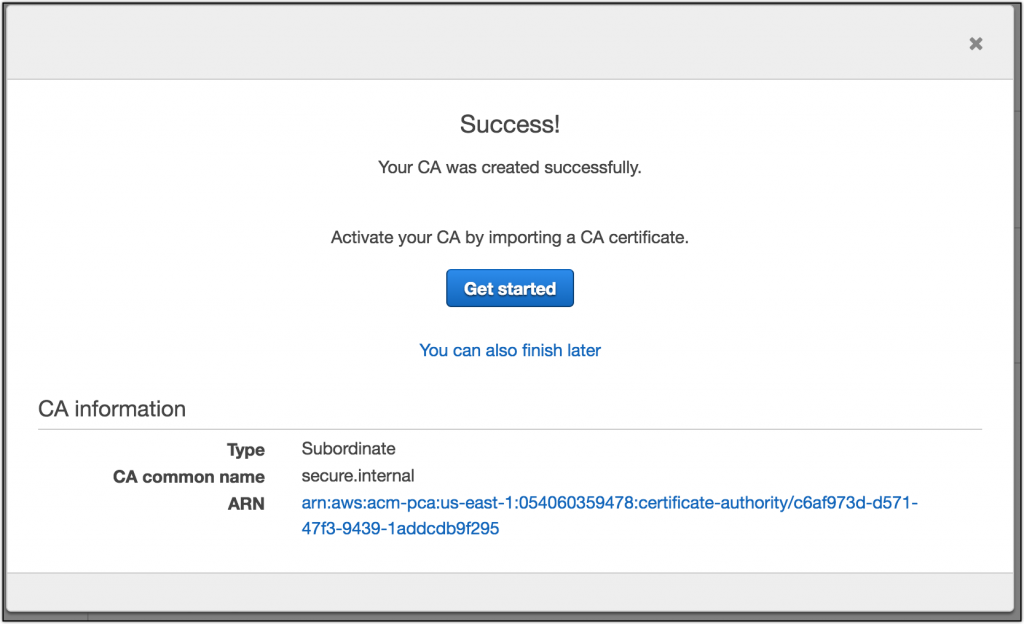

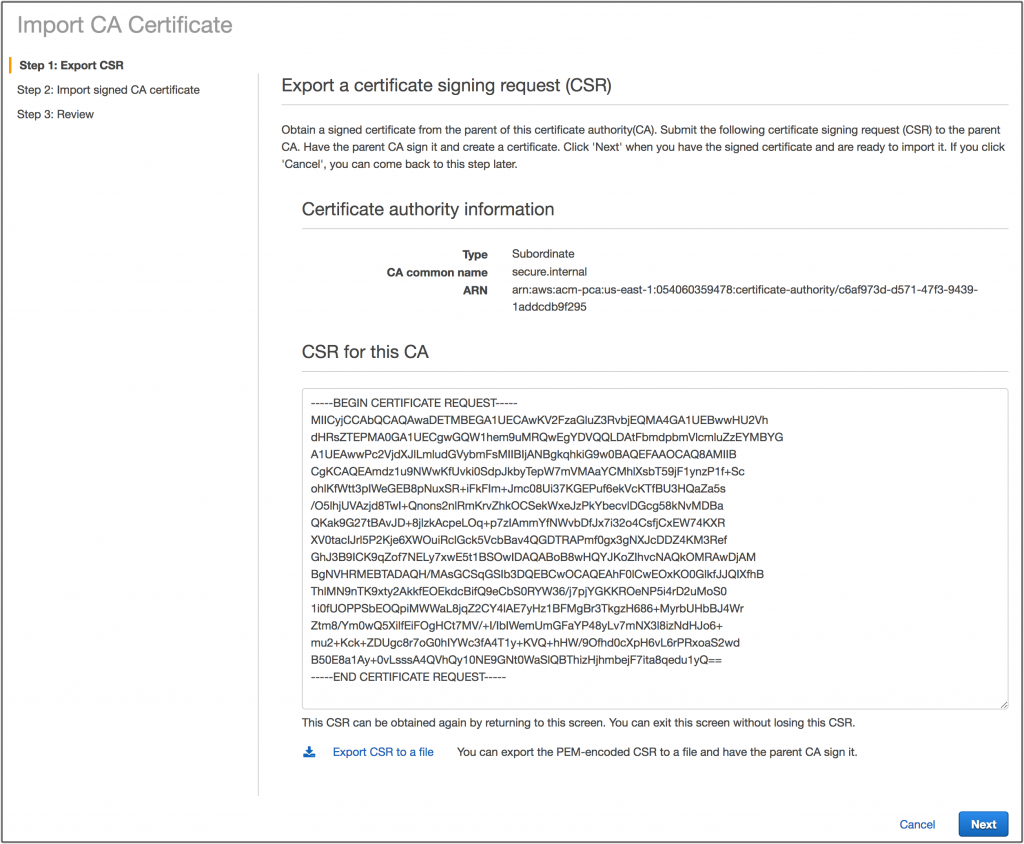

几秒钟后,将会出现祝贺画面,指出我已成功地提供了证书颁发机构。好极了!然而,还没有结束。我还需要创建证书签名请求 (CSR) 并使用我的根 CA 为其签名,以激活我的 CA。我将单击“入门”开始此流程。

现在,我将复制 CSR 或将其下载到能够访问我的根 CA(也可以是其他从属 CA – 只要它链接到我的客户端的可信任根)的服务器或桌面。

现在,我可以使用 openssl 之类的工具为我的证书签名,并生成证书链。

$openssl ca -config openssl_root.cnf -extensions v3_intermediate_ca -days 3650 -notext -md sha256 -in csr/CSR.pem -out certs/subordinate_cert.pem

Using configuration from openssl_root.cnf

Enter pass phrase for /Users/randhunt/dev/amzn/ca/private/root_private_key.pem:

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

stateOrProvinceName :ASN.1 12:'Washington'

localityName :ASN.1 12:'Seattle'

organizationName :ASN.1 12:'Amazon'

organizationalUnitName:ASN.1 12:'Engineering'

commonName :ASN.1 12:'secure.internal'

Certificate is to be certified until Mar 31 06:05:30 2028 GMT (3650 days)

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

Write out database with 1 new entries

Data Base Updated

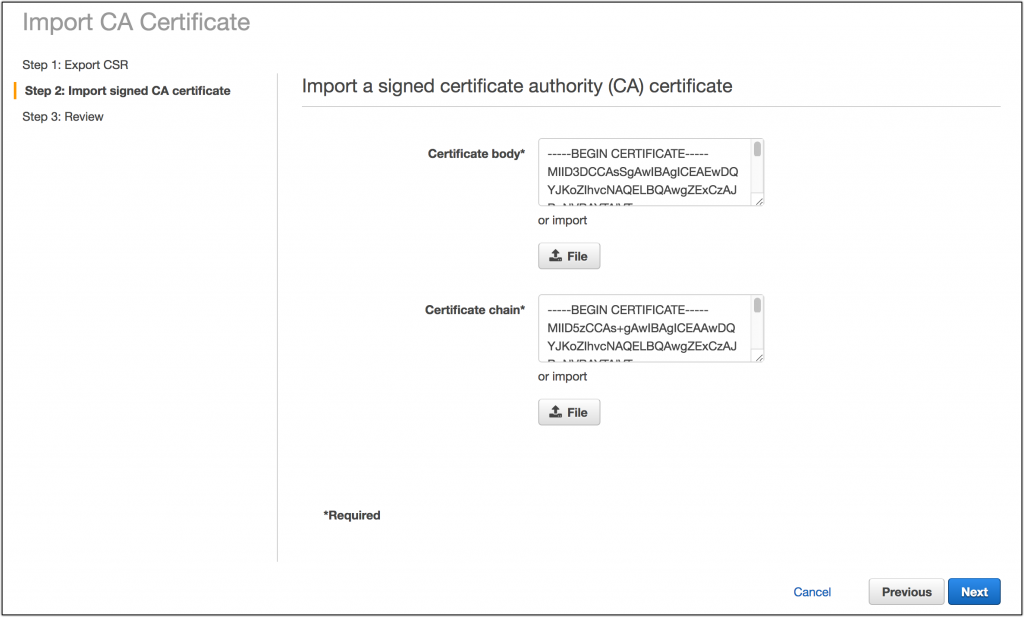

随后,我需要将我的 subordinate_cert.pem 和证书链复制回控制台,然后单击“下一步”。

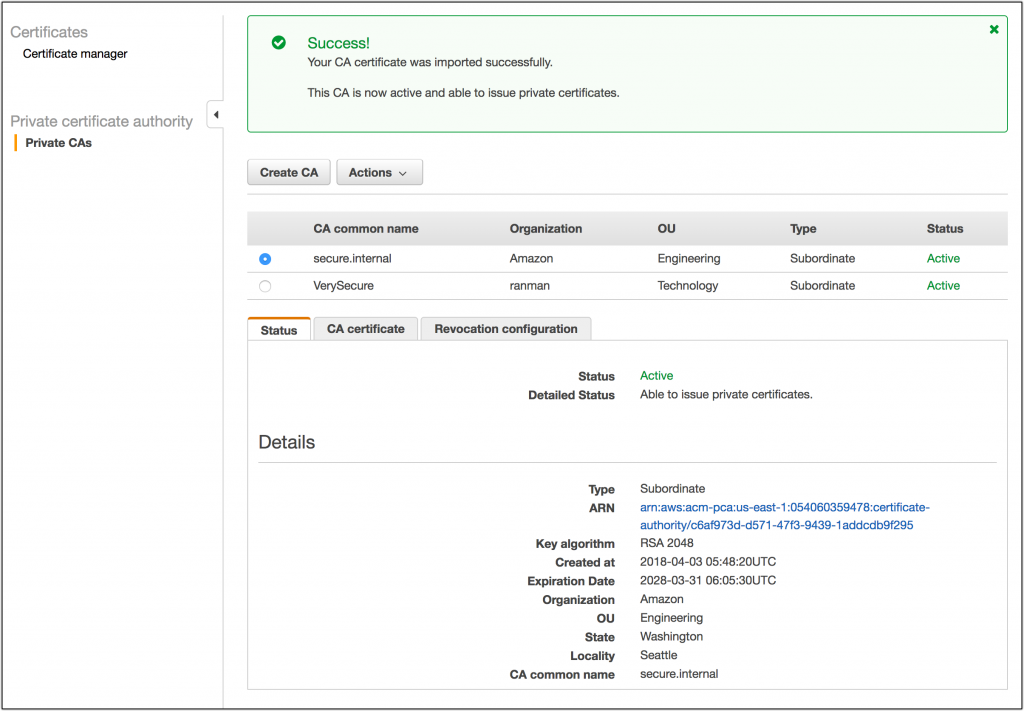

最后,我将审核所有信息,然后单击“确认并导入”。随后应出现下面的类似画面,显示我的 CA 已成功激活。

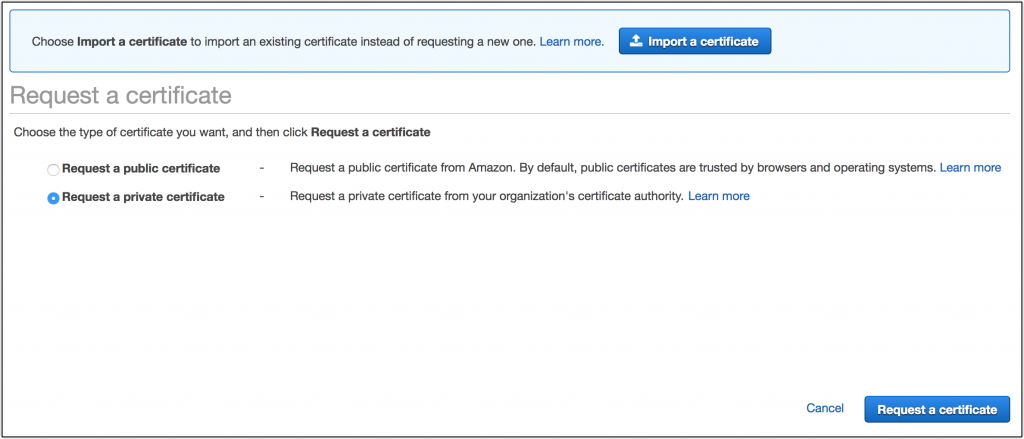

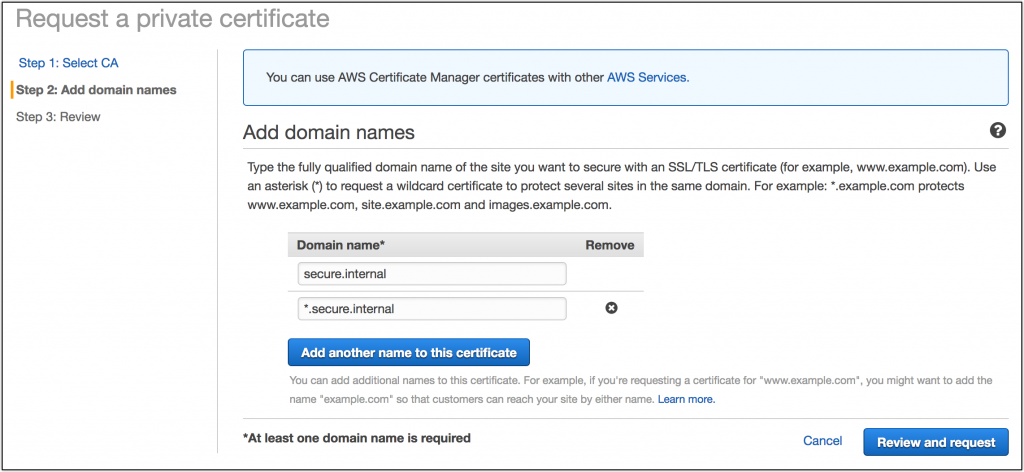

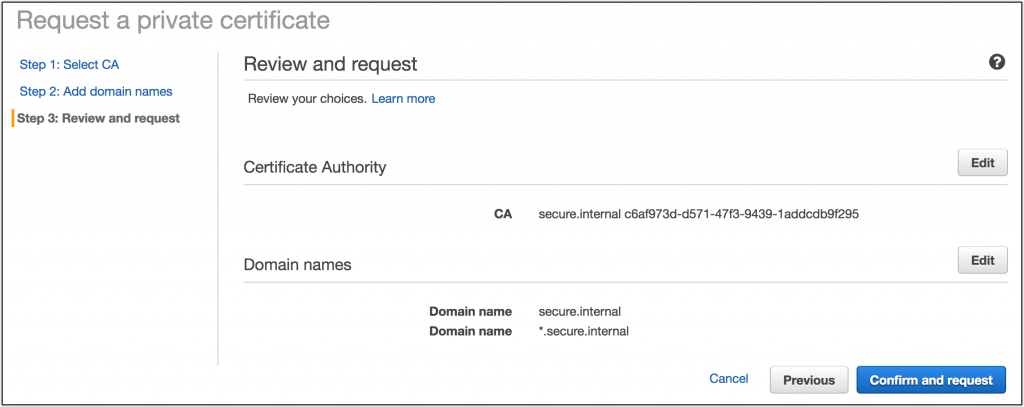

现在,我已经有了私有 CA,我们可以回到 ACM 控制台并创建新证书,从而提供私有证书。单击创建新证书之后,我将选择“请求私有证书”按钮,然后单击“请求证书”。

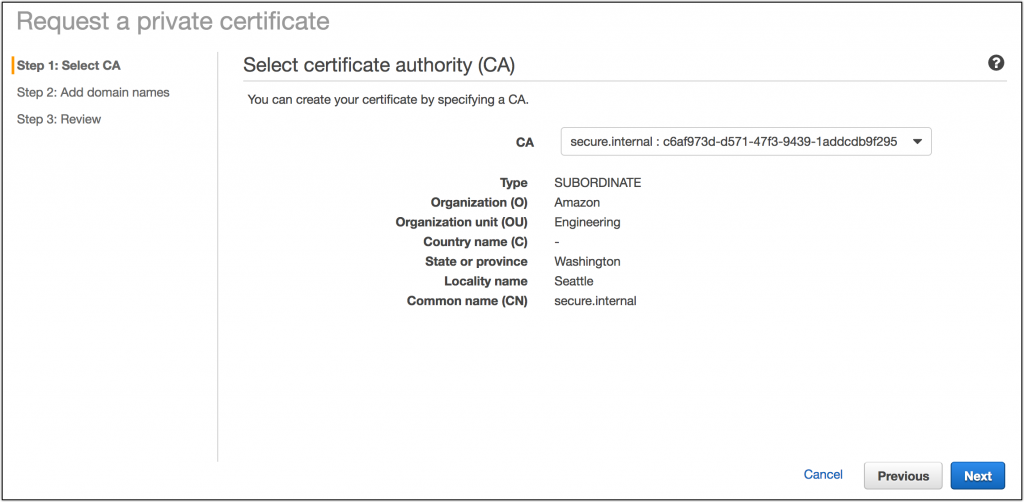

从这里开始,操作与在 ACM 中提供普通证书相似。

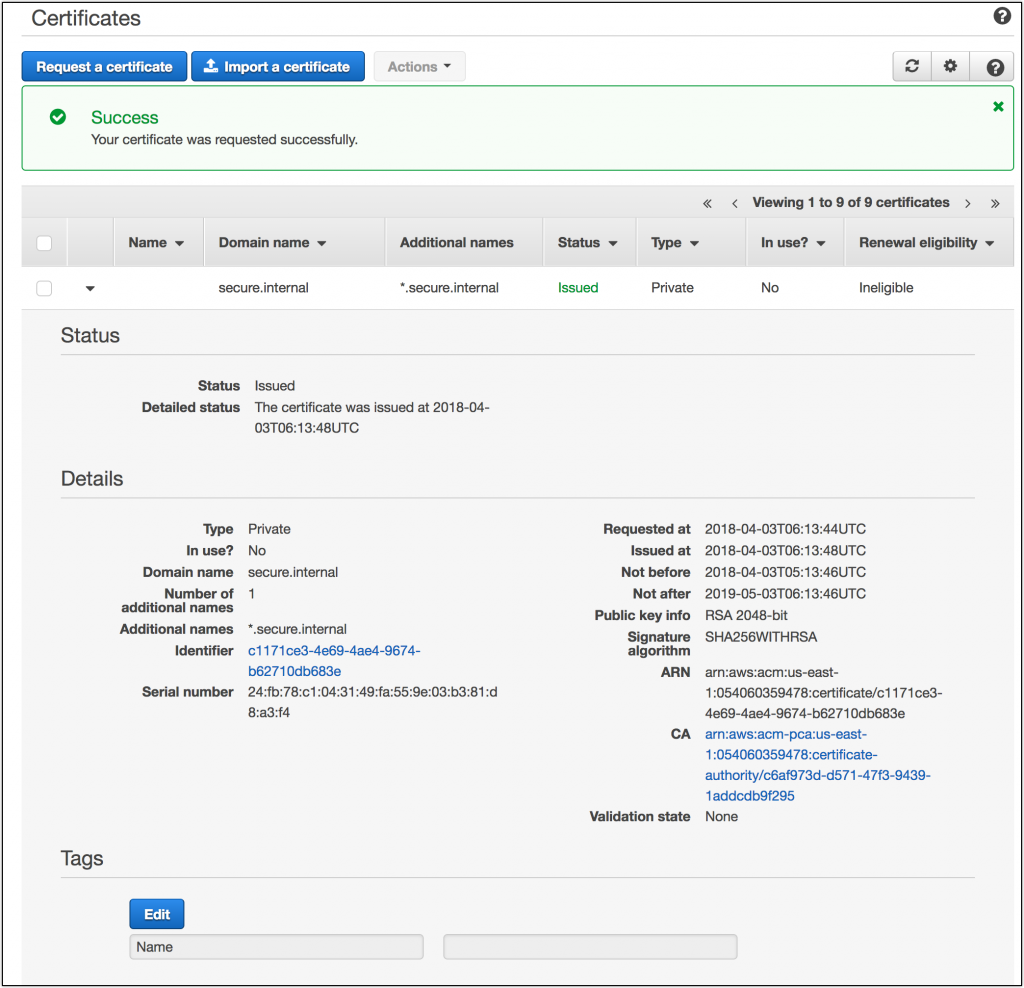

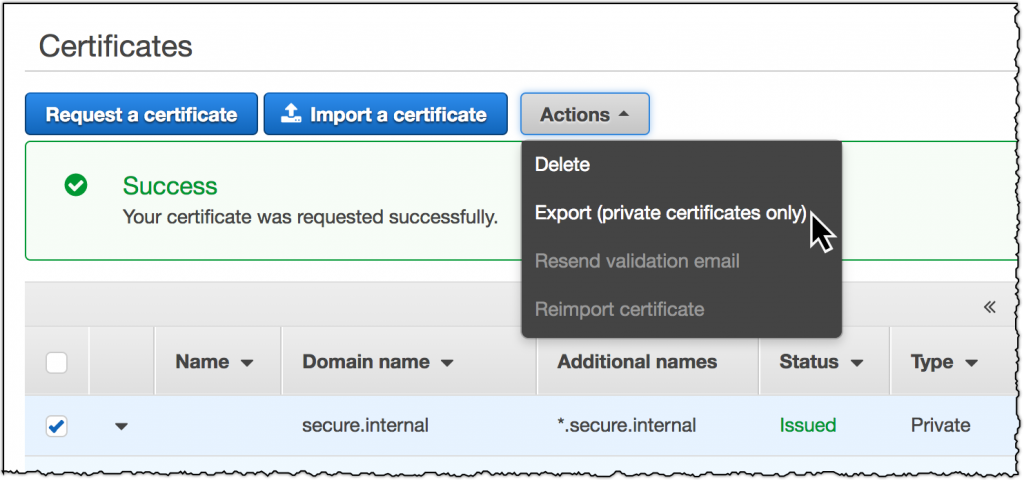

现在,我已经有了可以绑定到我的 ELB、CloudFront Distributions、API 网关和其他应用程序的私有证书。我还可以导出证书,以便用于嵌入设备或 ACM 托管环境之外。

现已推出

ACM 私有 CA 本身是一种服务,它所包含的一些功能可能不适合博文发布。强烈建议有兴趣的读者浏览开发人员指南,并熟悉基于证书的安全。ACM 私有 CA 已在美国东部(弗吉尼亚北部)、美国东部(俄亥俄)、美国西部(俄勒冈)、亚太地区(新加坡)、亚太地区(悉尼)、亚太地区(东京)、加拿大(中部)、欧洲(法兰克福)和欧洲(爱尔兰)推出。私有 CA 的价格为每个私有 CA 每月 400 美元(按比例分配)。在 ACM 中创建和维护证书不会向您收费,收费对象是您访问其私有密钥(导出或在 ACM 外创建)的证书。按证书分级定价,前 1000 个证书为每个证书 0.75 美元,10,000 个证书之后低至每个证书 0.001 美元。

我非常高兴看到管理员和开发开发人员利用这种新服务。如果您考虑这种服务,请一如既往地在 Twitter 或下面的评论中告诉我们。

QQ咨询

QQ咨询